NIST SP800-171とは?

NIST SP800-171※は、米国の政府機関 NIST(米国国立標準技術研究所)が発行するセキュリティのガイドラインです。

このガイドラインは、米国政府や関連機関が、調達の際に製品やサービス、技術などを開発・提供する企業に対し、セキュリティを担保させるために定められました。

米国防衛省と取引するすべての企業に対して、NIST SP800-171に準拠したITシステムの整備を要求しています。

また、直接取引がある企業だけでなく、サプライチェーンの取引企業すべてを対象に情報セキュリティの強化を求めています。

今後は、米国のすべての企業に対してNIST SP800-171の準拠を求めていくと思われ、米国企業と取引がある日本企業もその影響を受けるものと思われます。

※NIST Special Publication 800-171 Revision 2:Protecting Controlled Unclassified Information in Nonfederal Systems and Organizations

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-171r2.pdf

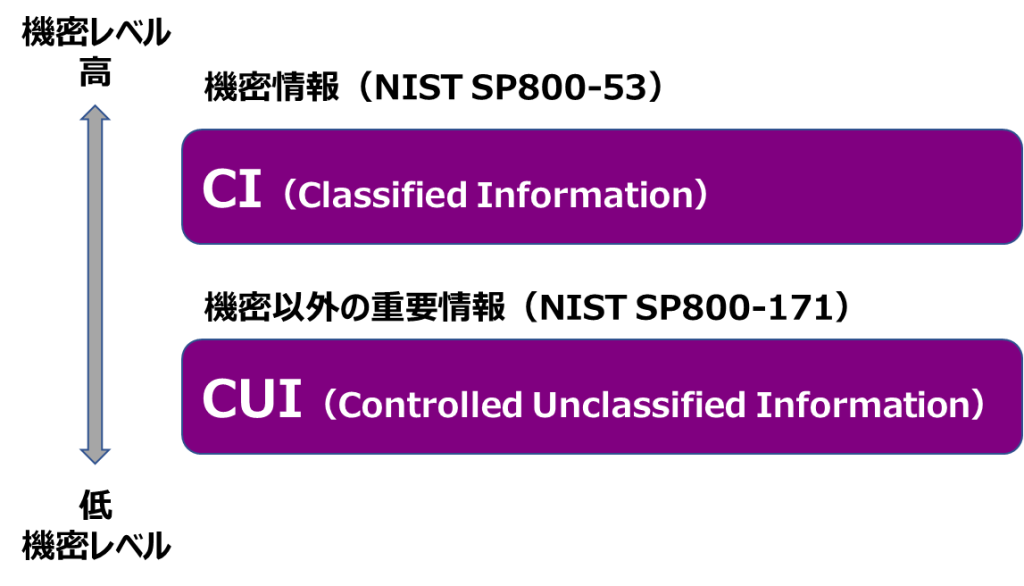

機密情報と機密以外の重要情報

米国政府は機密情報をCI(Classified Information)、機密情報以外の重要情報をCUI(Controlled Unclassified Information)として管理しています。

NIST SP800-53は機密情報を取り扱う組織(連邦政府機関)のガイドライン、NIST SP800-171は機密以外の重要情報を取り扱う組織(連邦政府以外の組織)が実施すべきガイドラインとなっています。

ちなみに、NIST SP800-171については、防衛産業以外の業種にも拡大しつつあり、民間向けに要求を抽出しています。NIST SP800-171の対応においては、NIST SP800-53を実装するために参照しておくと良いでしょう。

要求強度を、高、中、低と区分けした場合、NIST SP800-53の中位レベルと同等のものが、NIST SP800-171の要求強度に該当します。

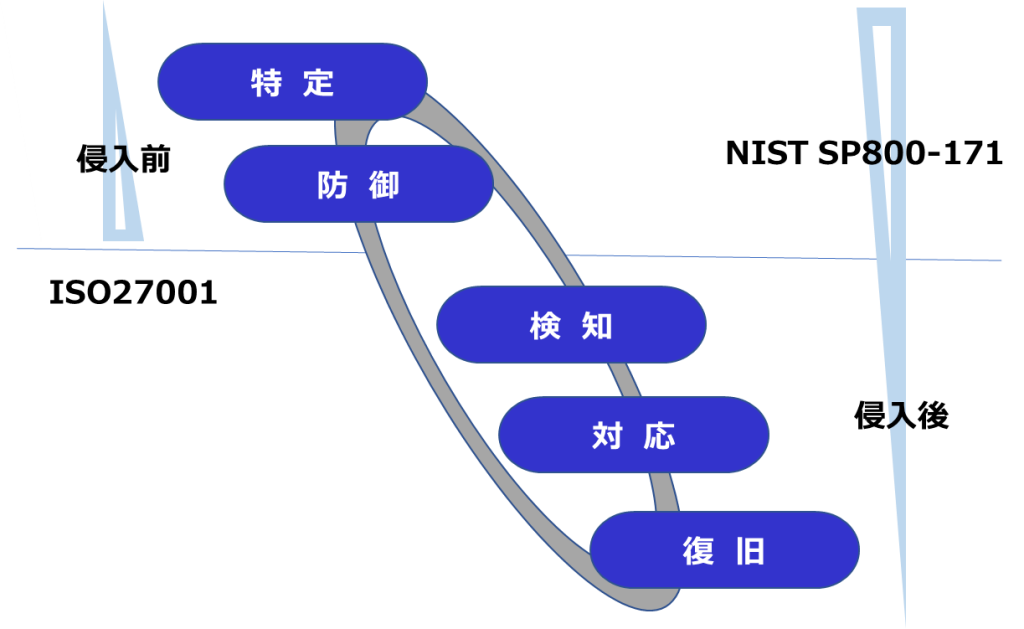

NIST SP800は、国際標準であるISO/IEC27001(ISMS)よりも内容が強化されており、侵入前のインシデント防止(特定・防御)だけでなく、侵入後のインシデント発生以降(検知・対応・復旧)にも対応しています。

今までは、サイバー攻撃を防止する対策に重点を置いていましたが、現在はそれに加え、攻撃を受けた後の対策がより重要視されるようになりました。

サイバー攻撃もさらに巧妙化しており、僅かな脆弱性を突いて攻撃してくるため防御という観点だけではなく、侵入されてしまった後の対策もしっかり考慮する必要があります。そのため、侵入後の対応策を記載した規格である、NIST SP800は、今後益々注目されていくと思われます。

NIST SP800-171の構成

NIST SP800-171は、3つの章と補足の附属書から構成されており、第1章には目的や適用性等、第2章には前提条件等が記載されています。

特に重要な第3章は、NISTのCSF(サイバーセキュリティフレームワーク)に対応しており、14個のカテゴリと110の要件から構成されます。

| カテゴリ | 内容 | |

|---|---|---|

| 1 | アクセス管理 | システムにアクセスできる人や機能を制限すること |

| 2 | 意識向上及び訓練 | セキュリティポリシーを遵守すること |

| 3 | 監査及び説明責任 | システムの監査を行うと共に責任の追及ができること |

| 4 | 構成管理 | システムを構成する機器に求められるセキュリティ構成設定を確立すること |

| 5 | 識別及び認証 | システム利用者、デバイスを識別すること |

| 6 | インシデント対応 | インシデントの追跡、報告ができること |

| 7 | メンテナンス | 組織のシステムのメンテナンスを行うこと |

| 8 | 媒体保護 | CUI(重要情報)を安全な環境に保存すると共に媒体にアクセスできる者を制限すること |

| 9 | 職員のセキュリティ | システムへのアクセスを行う個人を審査すること |

| 10 | 物理的保護 | 組織のシステム、装置等への物理的アクセスを制限すること |

| 11 | リスクアセスメント | 情報資産のリスクを適切に評価すること |

| 12 | セキュリティアセスメント | セキュリティ管理策を定期的に評価すること |

| 13 | システム及び通信の保護 | システムの通信を監視、制御、保護すること |

| 14 | システム及び情報の完全性 | タイムリーにシステムの欠陥を特定、報告、修正し、対応策を講じること |

nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-171r2.pdf

防衛省のサイバーセキュリティ調達基準

2022年4月、防衛装備品の管理や調達を担う防衛装備庁は、「防衛省との契約企業におけるサイバーセキュリティ対策として『防衛産業サイバーセキュリティ基準』を新たに整備」したことを発表しました(2022年4月1日 防衛省 https://www.mod.go.jp/atla/pinup/pinup040401.pdf)。このサイバーセキュリティ基準はNIST SP800-171が参考にされています。

防衛装備庁は、サイバーセキュリティの取り組みの全体像について、「我が国の契約企業に適用される現行のセキュリティ基準を米国の新たな基準と同程度まで強化し、契約企業が当該基準に適合するための方策について鋭意検討を行っている。」と発表しています(「防衛装備庁が来年度から始める新たな調達基準の考え方」2018年9月14日 防衛装備庁 https://www.techdevicetv.com/pdf/hp_180914security_atla.pdf)。これには、政府全体におけるデジタルガバメントの推進とサイバーセキュリティ上の脅威の増大が背景として伺えます。

また調達においては、セキュリティ対策を十分に施していない企業にサイバー攻撃が仕掛けられ、結果として機密情報が漏洩してしまうというサプライチェーンの弱点を突いた攻撃が見受けられます。そのために、防衛産業においても、部品を納品する企業に対して同様のセキュリティレベルが求められるようになっています。

日本では、このNIST SP800-171の影響を受ける企業が約9,000社はあると見込まれています。2023年度の契約から適用され、最長5年間の移行期間が設けられていますが、早期の導入が求められています。対応に時間がかかる点や、サプライチェーンを考慮すると、早急な対応が必要になると思われます。

まずは現状把握から

米国では、防衛関連企業だけではなく、他の産業でもNIST SP800-171が適用されつつあります。日本においては、現在のところ防衛産業に関わる企業が対象ですが、いずれ防衛産業以外の企業においても米国と同様に対応を求められるようになると思われます。

富士ソフトでは、NIST SP800-171に関するサービスを提供しています。まずは、現状把握のためにリスクアセスメントを実施し、NIST SP800-171に記載されている管理策の詳解を行い、必要な対策の支援を行います。NIST SP800-171の解釈が分からない、対策の検討が難しいなど、お気軽にご相談ください。

セキュリティソリューションについて、詳しくはこちら