Azureには、Azure Security Centerというセキュリティ監視ツールが実装されており、Azureのリソースやサービスのほぼすべてを一元的に管理します。今回はこのAzure Security Centerを紹介します。

Azure Security Centerとは

Azure Security Centerとは、自社のセキュリティ体制を可視化して、1つのコンソールからAzure上の仮想マシンやSQL Database、Data lake、コンテナ、アプリなどのリソースだけでなく、オンプレミスサーバー、他クラウド(AWSやGCPなど)の仮想マシンまでも網羅的に監視できる統合インフラストラクチャ・セキュリティ管理システムです。

なぜAzure Security Centerが必要か

IaaSを活用していく場合、ある程度システムを自由に構築できる反面、PaaSやSaaSよりもユーザが責任を負う範囲が広くなります。

残念なことに、新しい脅威は日々進化し続けています。高度化する攻撃から自社の重要システムを広範囲で守り続けるためには、効率よく、セキュリティのベストプラクティスを導き出さなければなりません。

Azure Security Centerが必要とされるのは、まさにセキュリティのベストプラクティスをユーザに迅速に提示してくれるサービスだからです。

Azure Security Centerがもつ3つの特徴

より具体的に、Azure Security Centerは何をしてくれるのかを、大きく3つの特徴から見ていきましょう。

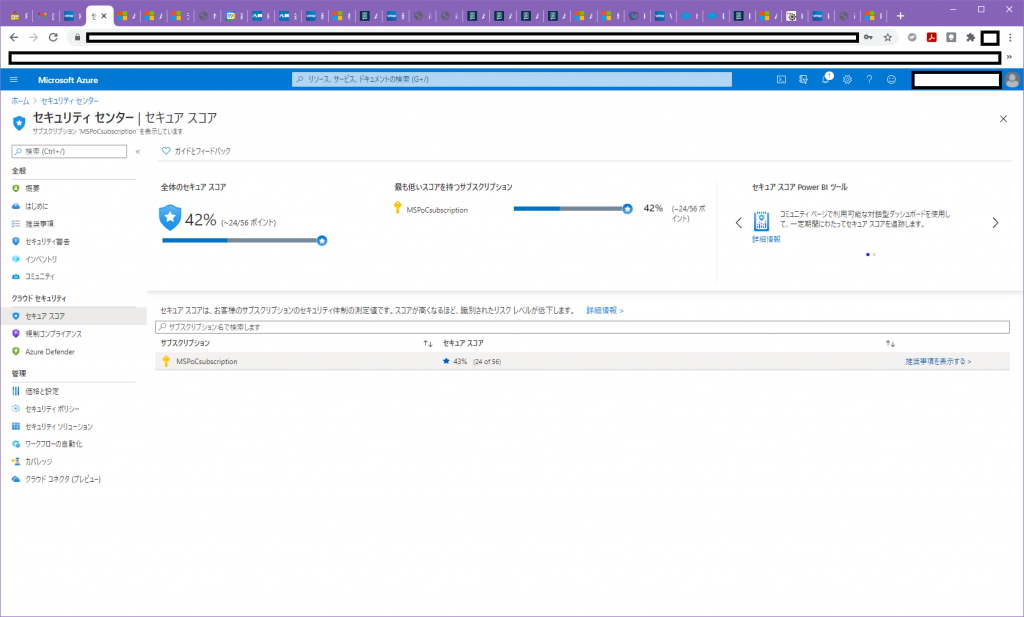

セキュア体制の現状をスコア化してくれる

Azure Security Centerは、Azureがもっとも推奨するセキュリティ事項に基づいて、現環境をスコア化(セキュアスコア)して算出してくれます。リソースの状態や保護状況を改めて確認できます。

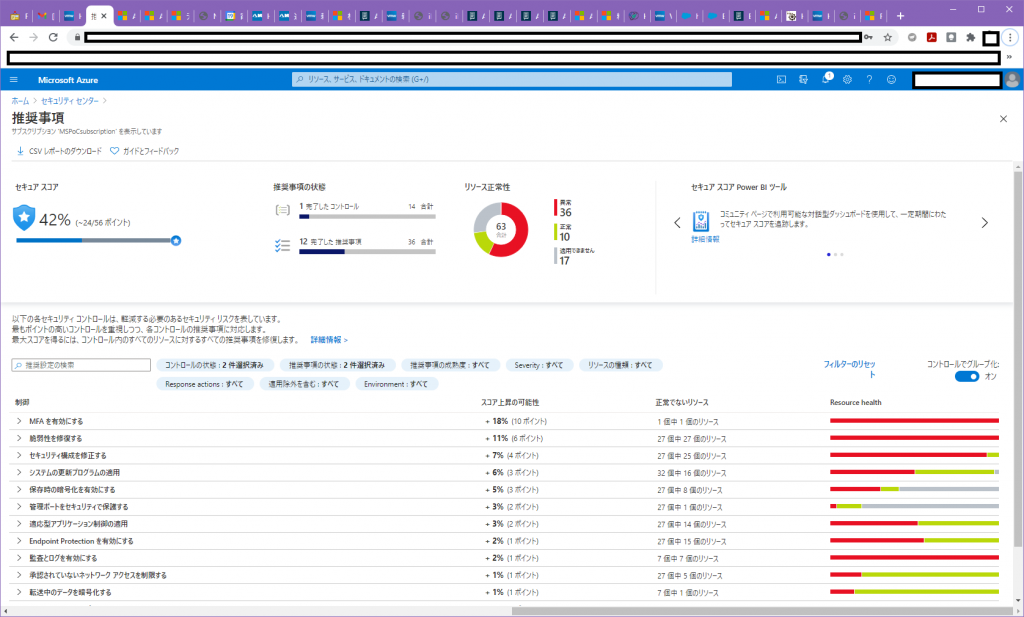

新たな脅威防止のための推奨事項を提案してくれる

現状の確認だけでなく、新たな脅威防止のために推奨事項の提案、セキュリティアラートの生成までもしてくれるので、一元的にセキュリティ体制の強化を図れます。

ネイティブに統合されたクラウド基準のセキュリティ

Azure SQL Databaseや、コンテナオーケストレーションであるAzure Service Fabricなど、PaaSとして存在するAzureサービスは、Azure Security Centerが自動的に保護してくれます。また、Azure Security Centerに統合されているAzure Defenderにより、ハイブリッド環境でのオンプレミスサーバーや他クラウド内の仮想マシンにまでセキュリティ保護の対象が拡張されます。

脅威に対応するまで

Azure Security Centerでは、脅威に対応するための手段として、セキュリティアラートを生成してくれることを説明しました。このアラート生成について、もう一歩踏み込んで、Security Centerではどのようなシナリオで脅威に対抗していくかを理解していきましょう。

① リソースからデータを収集・分析

Azure Security Centerは、まず、脅威を検出し誤検知を減らすために、Azureのリソースやネットワークからログデータを収集、分析、統合します。

ここでは、ネットワークに接続されるサードパーティ製のセキュリティソリューション(ファイアウォールやエンドポイントセキュリティソリューションなど)とも連動し、これら複数の情報源から得た情報との関連性も探りながら分析を行います。

また、Azure Security Centerでは、ビッグデータや機械学習も活用してクラウドファブリック全体に渡ってイベントを評価しているため、その分析能力はシグネチャベースの手法とは比較になりません。

② 脅威の検出

集計されたデータを分析して脅威を検出します。たとえば、以下のような脅威が考えられます。

・マルウェア

・SSH、RDP、SQLの各ポートに対するブルートフォースアタック

・悪質なPowerShellスクリプト

・そのほか、接続したサードパーティのセキュリティソリューションが検知した脅威

③ セキュリティアラートが通知される

脅威が検出されると、セキュリティアラートが生成・通知されます。アラートには優先順位が存在しており、また、推奨事項も提示されるので、ユーザはどこから取り掛かるべきか、何をすべきかを瞬時に把握することができます。

アラートの種類

Azure Security Centerでは、脅威のステージによって異なるアラートが通知されます。脅威のステージは、サイバーキルチェーン(※)と呼ばれる考え方に基づいて分類されています。なお、各ベンダーによってサイバーキルチェーンの分類が異なることもあるため、ここではAzureによる8つのステージを以下に提示します。

※サイバーキルチェーン=適切なセキュリティ対策を行うため、サイバー攻撃における攻撃者の動きや考え方を段階的に分類したもの。軍事フレームワークの「キルチェーン」の考え方を、サイバー攻撃にあてはめている。

1.偵察

侵入・悪用できる可能性があるか、攻撃者が対象のシステムを調査するステージ

2.侵入

偵察ステージで得たセキュリティホールなどの情報をもとに、システムへと不正アクセスするステージ

3.悪用

悪意のあるコードが挿入されるなど、実際の攻撃が始まるステージ

4.権限の昇格

管理システムに侵入し、接続された周辺システムにもアクセスできるようにするステージ

5.侵入拡大

縦方向だけでなく横方向にも不正アクセスを試みるステージ

6.難読化/捜査対策

容易に悪意を検出されないように、監査ログを消去するなどして、不正アクセスを高度化するステージ

7.サービス拒否

正常なアクセスを中断し、攻撃が防御されないようにするステージ

8.流出

侵入したシステムから、情報を抜き取る、あるいは改ざんなどをするステージ

このように、ステージ分類された脅威を検知した際に、Azure Security Centerから通知が送られてきます。アラートには、アラートを通知する原因となった脅威と、その対象となったリソース、さらには攻撃者の情報なども含まれています。

Azure Security Centerは、セキュアなハイブリッド環境に欠かせない

Azure Security Centerを活用することで、現環境のセキュリティ状況を詳細に把握し、予期せぬ脅威にも正確に対応することができます。

さまざまな攻撃性を持った脅威が次々と迫りくる昨今においては、包括的なセキュリティ強化が必須ですが、Azure Security Centerはその第一歩となるでしょう。

さて、第2回、そして今回とAzureのID・アクセス管理、セキュリティサービスを解説してきました。しかし、第1回でも紹介したように、Azureでは100を超える多種多様なサービスが提供されており、まだまだみなさんに活用していただきたいサービスが多数あります。

より素晴らしいシステムを構築・運用していくために、今後も旬なテーマでAzure活用のポイントを紹介する予定です。ぜひご期待ください。

こちらもあわせてご覧ください

【第1回】Microsoft Azureとは~Azureの基本性能と全体像を見る~

【第2回】Azure Active Directoryとは~クラウドとハイブリッド環境におけるID・アクセス管理を見る~

富士ソフト Microsoftソリューションのご紹介