2025年6月11日(水)~13日(金)に、千葉県千葉市・幕張メッセにて国内最大級のネットワーク/ITインフラの展示会「Interop Tokyo 2025」が開催されました。富士ソフトは「あらゆる脅威に、最適な解決策を」をテーマとして出展し、セキュリティソリューションや各種製品を展示するとともに、ミニセッションを開催しました。本コラムでは、その様子をご紹介します。

セキュリティ対策の最前線を追う富士ソフトブース

「Interop Tokyo 2025」には、近年注目を集める生成AIを中心に、セキュリティ、クラウド、ネットワーク仮想化といったトピックスが集結し、約530企業・団体が参加。最新技術を求めるエンジニアやIT担当者など、3日間で約13万7千人が来場しました。

富士ソフトは「あらゆる脅威に、最適な解決策を」をテーマに、クラウドやOT/IoT、リモートワークなど対策すべき主なポイントを6つ挙げました。

展示ブースではこれらのポイントに合わせたソリューションや各種製品を展示しました。多くの来場者が絶えず訪れ、各ブースコーナー担当者の丁寧なデモ、解説に聞き入る姿が見られました。

セキュリティのプロ集団や法律の専門家が登壇したミニセッション

展示ブースの一角にはミニセッション会場が設けられ、富士ソフトメンバーが最新のセキュリティソリューションや、昨今のセキュリティ対策事情について解説しました。その概要をご紹介します。

セッション①

~発注者のための豆知識~ 脆弱性診断における計画策定のポイント

ネットソリューション事業本部 ネットインテグレーション事業部 大沼田 俊一が登壇。

大沼田は、脆弱性診断の目的として、サイバー攻撃リスクの特定、規格認証ガイドラインへの対応、品質プロセスの確保の3点を挙げ、脆弱性診断は製品のライフサイクル全体の中でごく一部であり、他の取り組みと合わせて実施すべきだと強調しました。

そして脆弱性診断の手法として「ネットワーク診断」「ファームウェア診断」「ハードウェア診断」「ドキュメント診断」の4つを紹介。診断を効果的に行うためのポイントとして、目的の明確化、診断対象インターフェースの特定、試験環境の準備、診断レベルの設定などを挙げました。

最後に大沼田は「発注者は何をやりたいか明確化して診断ベンダーに希望を伝えること、脆弱性診断で終わりではなく対策まで行うことが重要。段階を踏んだセキュリティ対策を進め、初歩的・表層的な脆弱性をふさぐことから始めるべきだ」と示しました。

セッション②

Raven for Fuzzing ~IoT機器の脆弱性ほうっておくとこうなりますよの段~

ソリューション事業本部 インフラ事業部 山田 光太郎が登壇し、セキュリティ検査ツール「Raven for Fuzzing」について解説しました。

まず、ネットワーク機器や組み込みシステムに対して、各種プロトコルの通信データのフィールドごとに「ファズ(Fuzz)」を送信し、検査対象の応答や挙動を確認するテスト手法「ファジングテスト」について解説しました。

そして、「Raven for Fuzzing」は、セキュリティの専門家でなくても容易にファジングテストができるように設計されている国産ツールであり、その検査対象機器はネットワーク機器全般におよび、経済産業省やIPA(独立行政法人 情報処理推進機構)でも推奨されている信頼性の高い製品であることを強調しました。もし「Raven for Fuzzing」で脆弱性を見つけた場合は、パケットダンプやログが自動生成され、問題の特定に役立てることができると言います。

セッション③

「弁護士視点」で見るサイバー攻撃への備え

森・濱田松本法律事務所外国法共同事業の蔦 大輔弁護士が登壇。本セッションは、「法律×サイバー攻撃」というテーマで講演が行われました。

インシデント対応においては、ログの保存が重要になります。蔦弁護士は「ログが保存されていない場合、調査や影響範囲の特定が困難になる」と指摘します。また、対外対応として、取引先への連絡の順序、公表のタイミング、そして調査ベンダーの事前選定が重要なポイントになると説明しました。

インシデント発生時には様々な制度に基づく規制当局等への報告義務があり、特に、個人情報の漏えい時における個人情報保護委員会への報告義務と本人通知が義務付けられていること、適切なインシデント対応を行わなければ、契約解除や損害賠償請求といった法的リスクが相対的に高まる可能性がある点を強調しました。

そして個人情報保護委員会への指導事例を通して、VPN(Virtual Private Network)の脆弱性放置、脆弱なパスワード設定、アクセス制御の設定ミスといったセキュリティ課題の解消が攻撃リスクの回避に直結するとして、セッションを締めくくりました。

セッション④

パブリッククラウドのセキュリティ環境をまるっとお任せ!

15分でわかるFujiFastener

ソリューション事業本部 営業統括部 石田 将が、クラウド環境のフルマネージドセキュリティサービス「FujiFastener」を紹介しました。

まず、多くの企業がパブリッククラウドのセキュリティ設定や監視に課題を抱えていることを指摘。特に、アラート対応やログ分析、IT監査基準への対応などが難しく、専任のセキュリティ担当者を雇用するコストも高いという問題を挙げました。

その問題を解決するのが、“可視化ではなく見守る”ことをコンセプトにした「FujiFastener」であり、特徴として①セキュリティエンジニアとAIによる24時間365日のセキュリティ監視、②クラウドネイティブ機能の活用による高コストパフォーマンス、③最新の脅威に対応、④導入企業の環境に合わせてカスタマイズ可能な初期設定の4つを紹介しました。

セッション⑤

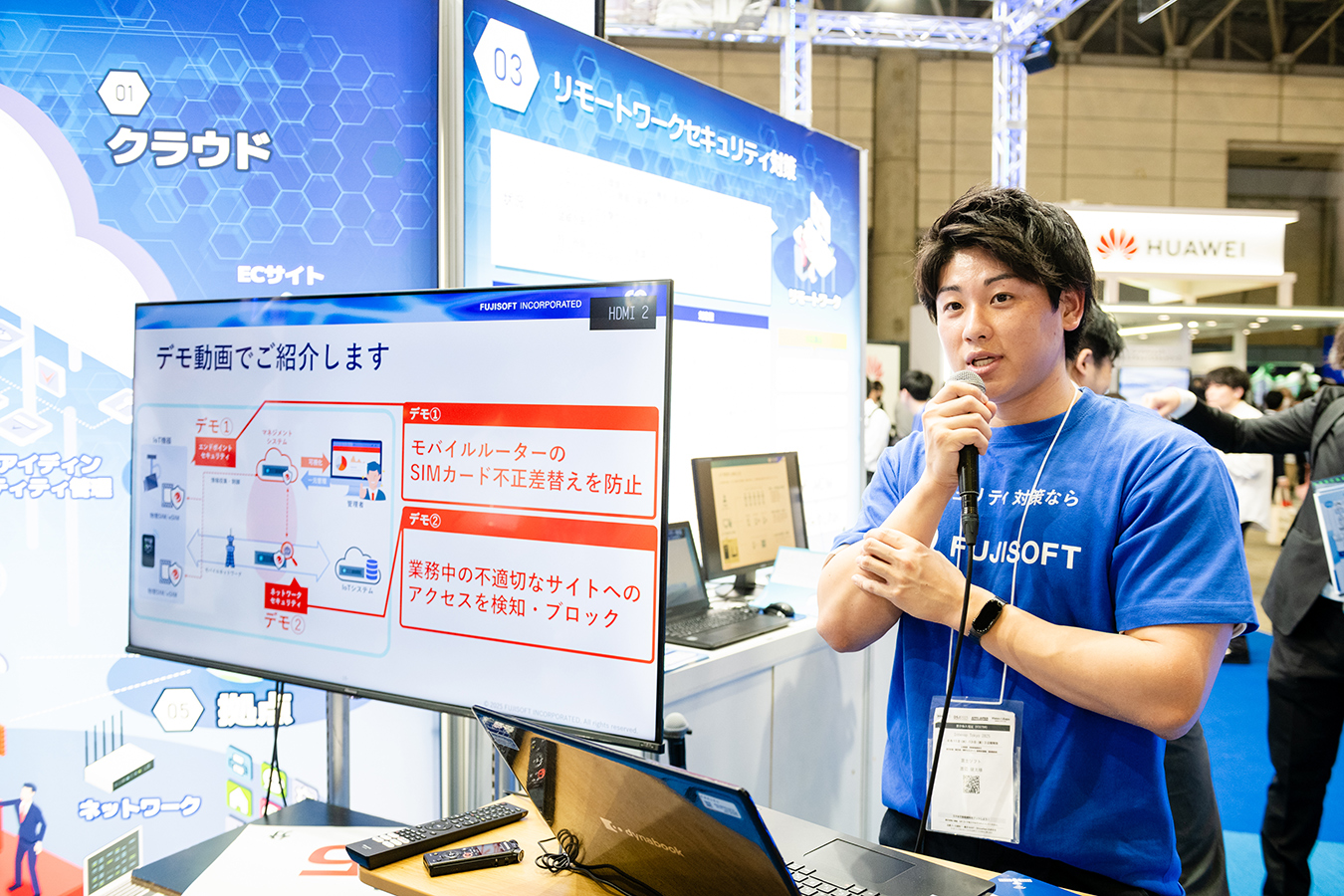

セキュア通信機器で始めるリモートワーク(IoT)強化術

プロダクト事業本部 M2M事業部 渡辺 健太が登壇しました。

はじめに、リモートワークの普及に伴うセキュリティリスクの高まりについて触れるとともにセキュリティ強化の必要性について言及。そして、モバイルルーターを主体としたさらに強固な対策導入が可能であると説明し、その解決策として3つのソリューションを提示しました。

①closipSIM

仮想LTEでSIM認証することで、ID/パスワードを入力せずとも簡単にVPN環境を構築できるソリューションです。

②JinCreek

SIM、本人(生体認証)、デバイス(MACアドレス)の3要素で認証を行うサービスで、認証できるまで社内に接続できない検疫型ソリューションです。

③TMMNS(Trend Micro Mobile Network Security)

セキュリティ機能を内蔵したSIMカードです。SIMカードの不正な差し替え検知や不正アクセス先のブロックができ、通信トラフィック監視によって内外からの不正に対処できます。

さらに、富士ソフトでは通信機器を開発・提供するだけでなく、お客様のニーズに合わせて他社サービスと組み合わせた柔軟なセキュリティソリューションによる付加価値を提供し、今後もセキュアなリモート環境を提案していく方針を語りました。

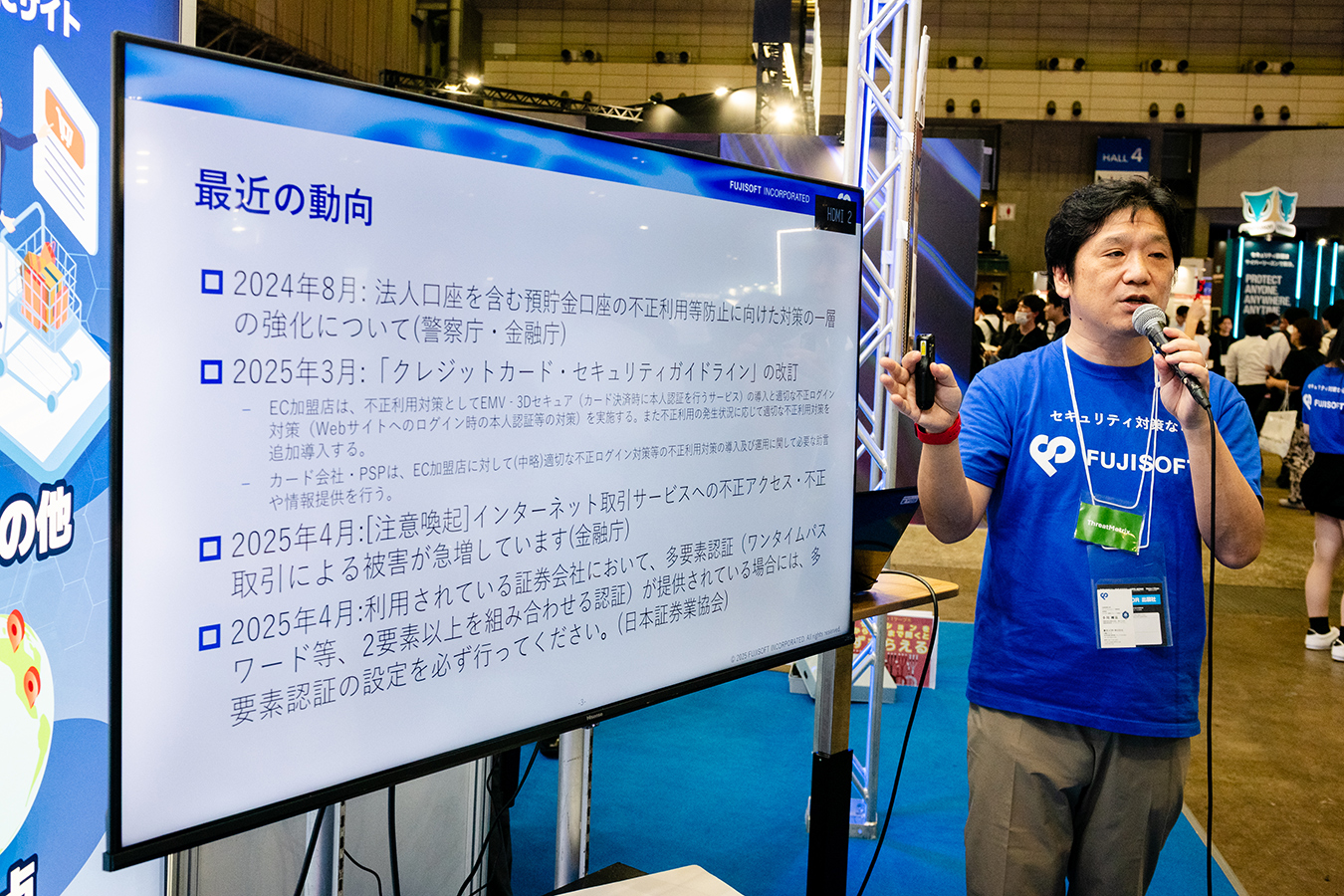

セッション⑥

オンライン不正対策におけるオルタナティブデータの活用

金融事業本部 フィナンシャルIT事業部 営業部 小川 剛弘が登壇しました。

まずは、以前のサイバー攻撃は第三者によるアカウント乗っ取りである「サードパーティー」が主流だったものの、現在は最初から悪意を持ってアカウントを作成する「ファーストパーティー」の不正が増加していることを説明しました。さらに、AIの発達により日本語の不正メールが増加していること、多要素認証も突破されるリスクがあることを警告しました。

こうしたサイバー攻撃に対抗するために「オルタナティブデータ」の活用が重要だと主張。メールアドレスの存在履歴、IPアドレスと住所の距離関係、デバイス情報といったオルタナティブデータを組み合わせることで、従来のIDパスワードや多要素認証だけでは対応できない不正の兆候を早期に検知できるようになると強調します。

セッション⑦

“被害者”富士ソフト。2023年サイバー攻撃を語る

最後のセッションでは、執行役員の渡辺 露文によって富士ソフトが実際に被害に遭ったサイバー攻撃について語られました。

富士ソフトが2023年9月に受けたサイバー攻撃は3段階で進行したと言います。まず攻撃者によって一部社員のアカウントとパスワードが盗まれ、次に6名のアカウントが悪用されて社員3名の社内端末に侵入し、クラウド上の20ファイルが閲覧・ダウンロードされました。その際、パートナー会社向け教育サイトへのバックドア設置も試行されましたが、これについてはCSIRTにより防ぐことができたそうです。

サイバー攻撃の検知は社内に設置していたEDRサービスのアラートによるものとのこと。ランサムウェア攻撃ではなかったためファイルの復旧は必要なかったものの、社内ネットワークへのアクセスを一時的に停止し、安全性の確認を徹底的に行ったうえで復旧作業を実施。復旧に時間がかかった理由として、大量のログ調査が必要だったこと、攻撃が進行中だったため並行して対処を行う必要があったことが挙げられました。

富士ソフトではインシデント対応のマニュアルを事前に用意していたものの、実際の対応では網羅性が足りず、オペレーションレベルでの検討がいくつか発生。業務への影響としては、社内ネットワークへのアクセスが停止したことで、経費精算などの事務作業やリモートワークが一時的に行えなくなり、一部メンバーが出社せざるを得ない状況になったようです。

インシデントに関して計4回のニュースリリースを発信。最初に不正アクセスの事実を発表し、その後封じ込めができていることを伝え、被害状況の確認と原因・再発防止策を順に公表しました。特に注意したのは事実に基づいてお客様や株主を過度に心配させないことだと言います。

最後に、事前の備えがあり、気付いてすぐに動ける体制と会社全体の理解があったため、被害を最小限に抑えられたと話し、そのうえで「備えあれば憂いなし」になぞらえて「備えあれば憂いは軽減される」というメッセージを伝え、セッションを締めくくりました。

まとめ

「Interop Tokyo 2025」でのブース展示およびミニセッションでは、喫緊のセキュリティ対策に対する現実的かつ実践的なアプローチを紹介しました。自社のインシデント対応をつまびらかにするとともに、多様化する脅威に対応するための仕組みや支援体制を具体的に示したことで、ブースを訪れた来場者に企業の安心・安全なIT運用を支える強いパートナーとしての富士ソフトの存在感をアピールしました。ビジネスの持続可能性を高めたいとお考えの方は、セキュリティを含めトータルで支援できる富士ソフトにお気軽にご相談ください。