組織全体のセキュリティを統一管理!Cloud NGFW ファイアウォールポリシー入門

Google Cloudのセキュリティ設定、VPCごとのファイアウォールルール管理に限界を感じていませんか?本記事では、組織全体に一貫したルールを適用できる新しい「階層型ファイアウォールポリシー」について、従来との違いから実践的な設定方法までを解説します。

- 1. はじめに:2つのファイアウォール

- 2. 従来型「VPCファイアウォールルール」の基本

- 3. 新しい「階層型ファイアウォールポリシー」

- 4. ポリシーとルールの違いと比較

- 5. 実践!FQDNで通信を制御するファイアウォールポリシー設定

- 6. 動作確認

- 7. まとめ

はじめに:2つのファイアウォール

Google Cloudのネットワークセキュリティの要として、長らく「VPCファイアウォールルール」が利用されてきました。しかし、組織の規模が拡大し、プロジェクト数が増えるにつれて、各VPCに個別のルールを管理していくのは非常に煩雑な作業となります。

この課題を解決するために登場したのが、より強力で一元管理に適した**「階層型ファイアウォールポリシー」(Cloud NGFWの一部)**です。この記事では、これら2つのファイアウォールの違いを明確にし、特に新しいファイアウォールポリシーの強力な機能と、その具体的な設定方法について詳しく掘り下げていきます

従来型「VPCファイアウォールルール」の基本

2.1 概要と特徴

VPCファイアウォールルールは、特定のVPCネットワークに紐づき、VMインスタンスなどのリソースに対するトラフィックを制御する基本的な機能です。主な特徴は以下の通りです。

- 適用範囲: 単一のVPCネットワーク内でのみ有効です。

- 制御: インスタンスに付与された「ターゲットタグ」やIPアドレス範囲に基づいて、通信の許可(Allow)または拒否(Deny)を設定します。

- 利用シナリオ: 特定のVPC内で、Webサーバーの80番ポートを開放するなど、比較的シンプルなアクセス制御に適しています。

新しい「階層型ファイアウォールポリシー」

3.1 概要と強力な特徴

階層型ファイアウォールポリシーは、Google Cloudの組織(Organization)やフォルダといった、VPCよりも上位の階層に適用できる、より強力なファイアウォールです。

- 一元管理: 組織やフォルダにポリシーを適用することで、その配下にある全てのプロジェクトやVPCに一貫したルールを強制できます。

- 高度な制御: FQDN(ドメイン名)、地理的位置情報、脅威インテリジェンスリストなどを送信元・宛先として指定でき、より高度で動的な制御が可能です。

- 多彩なアクション: 従来の許可/拒否に加え、「次のポリシーに進む」など、より複雑なルール評価も設定できます。

ポリシーとルールの違いと比較

4.1 機能比較表

両者の主な違いを以下の表にまとめました。

設定項目 VPCファイアウォールルール 階層型ファイアウォールポリシー

適用範囲 単一のVPC 組織、フォルダ、プロジェクト

優先順位 ポリシーより低い VPCルールより常に高い

アクション Allow, Deny Allow, Deny, Go to next など

宛先の指定 IP範囲, タグ FQDN, 位置情報, 脅威リストなども可

Google スプレッドシートにエクスポート

4.2 どちらが優先されるのか?

トラフィック評価の際、常に階層型ファイアウォールポリシーがVPCファイアウォールルールよりも先に評価されます。ポリシーで許可されていない通信は、たとえVPCルールで許可されていてもブロックされます。

4.3 効果的な使い分け

組織全体のベースラインとなるセキュリティルール(例: 特定の国からのアクセスを全面禁止、社内ネットワークからのみ管理ポートを許可など)はポリシーで一元管理し、各VPC内のアプリケーション固有の要件(例: このWebサーバーは443ポートのみ許可)はVPCルールで設定する、という使い分けが推奨されます。

実践!FQDNで通信を制御するファイアウォールポリシー設定

5.1 今回の構成ゴール

特定のサブネット(10.24.11.0/24)からのアウトバウンド通信を、FQDNベースで「www.yahoo.co.jpへのアクセスは許可」し、「それ以外へのアクセスは全て拒否」する、というゼロトラスト的なルールをファイアウォールポリシーで設定します。

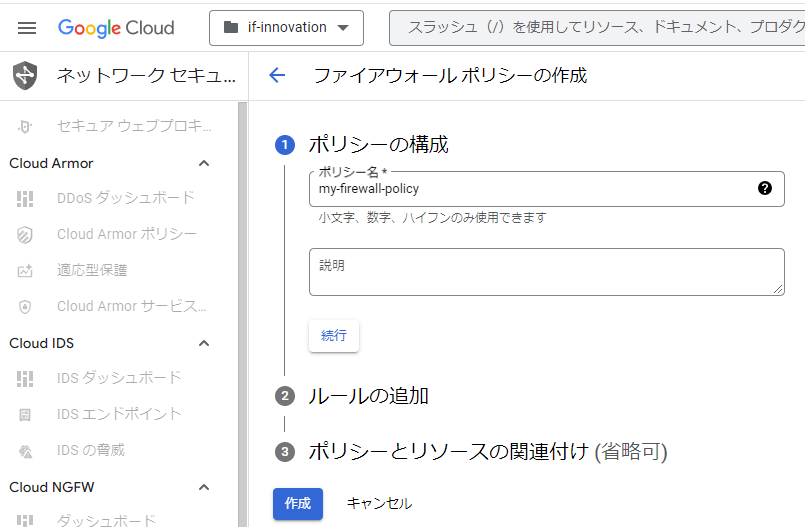

5.2 ファイアウォールポリシーの作成

ルールを適用したい階層(今回はif-innovationフォルダ)を選択し、[Cloud NGFW] - [ファイアウォールポリシー]で、[+ファイアウォールポリシーを作成] を選択します。

ポリシーに名前(my-firewall-policy)を付けて続行します。

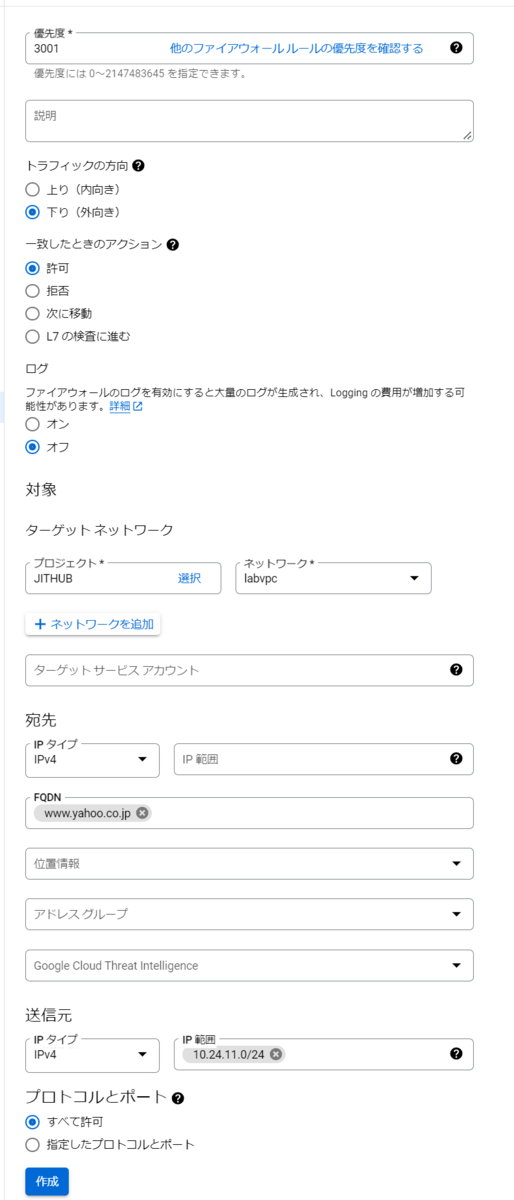

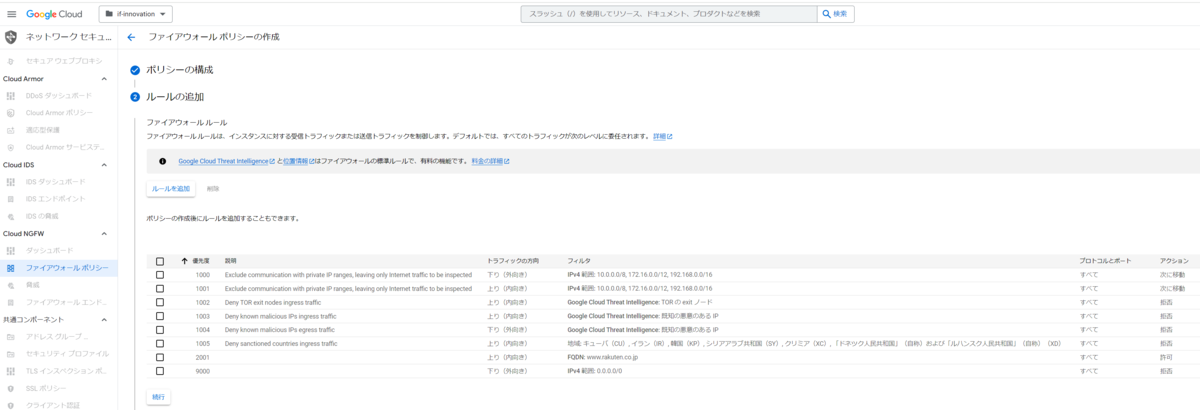

5.3 ポリシールールの追加

まず、Yahoo Japanへのアクセスを許可するルールを追加します。優先度を3001とし、宛先にFQDNとしてwww.yahoo.co.jp、送信元にIP範囲として10.24.11.0/24を指定します。

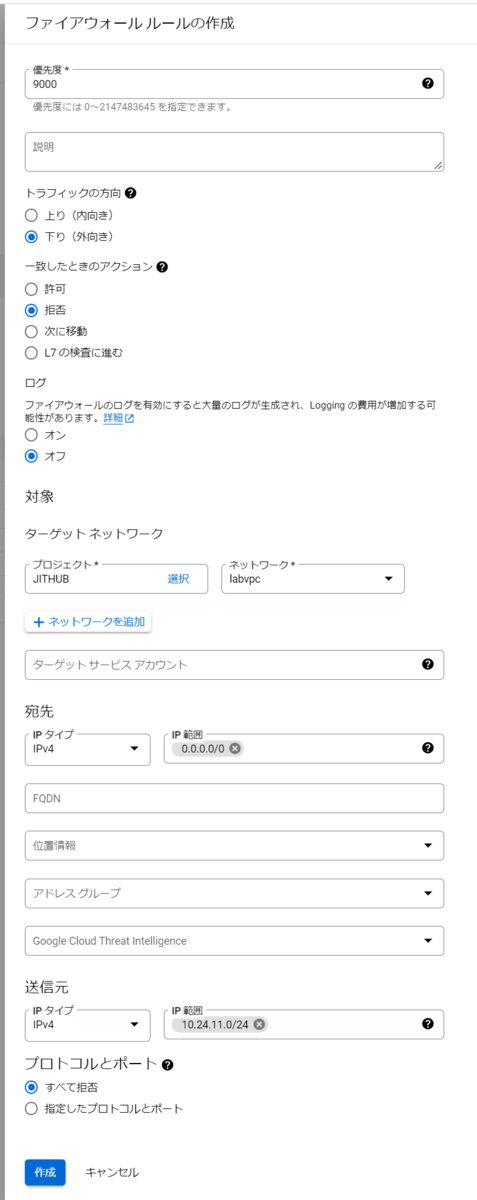

次に、それ以外の通信を拒否するルールを追加します。優先度を許可ルールより低い9000とし、同じ送信元からの全てのプロトコル・ポートへの通信を拒否します。

作成した2つのルールを確認して続行します。

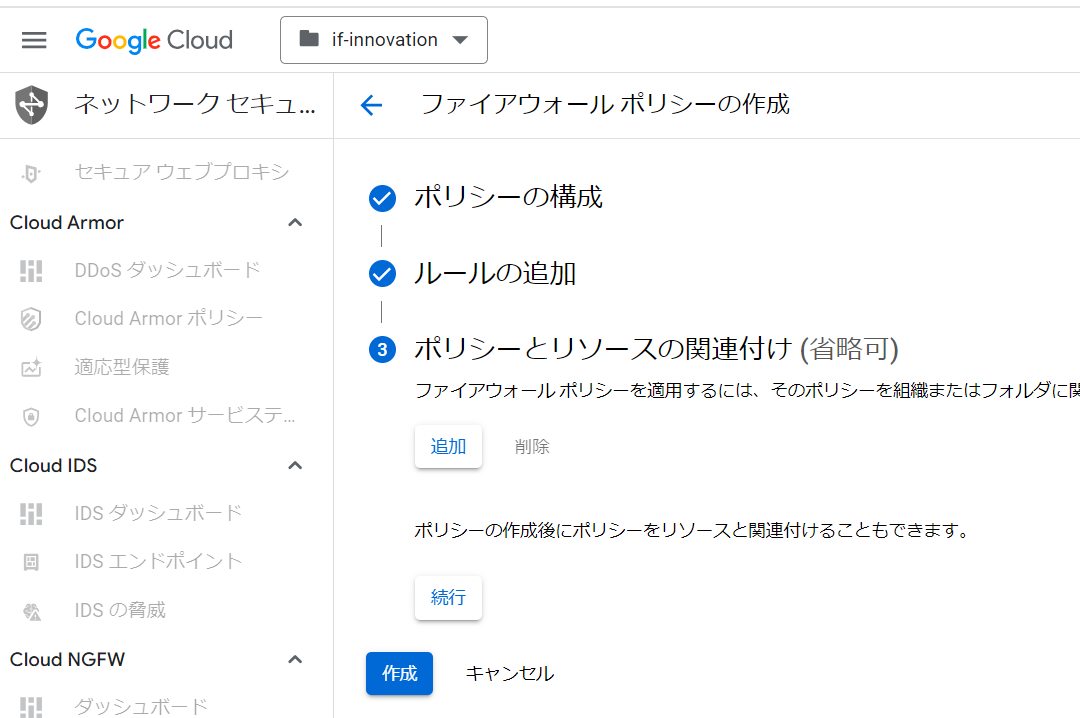

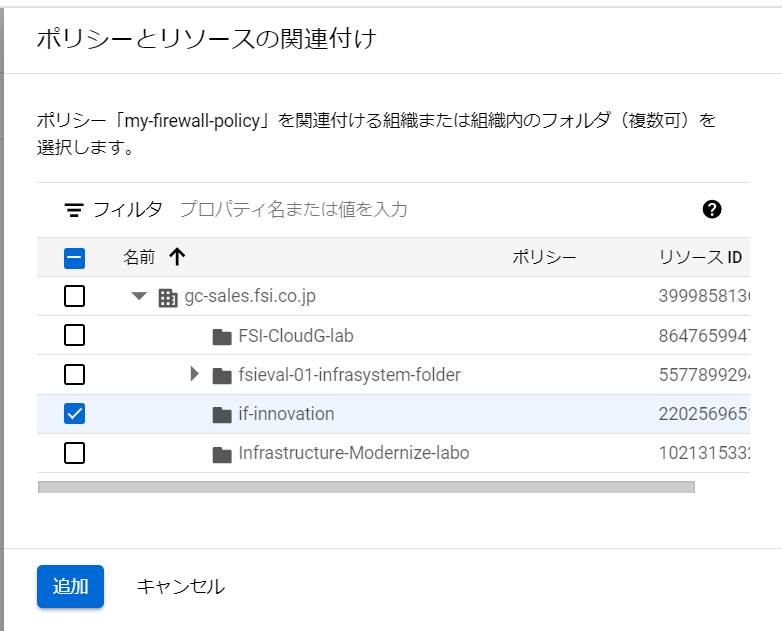

5.4 ポリシーのリソースへの関連付け

最後に、作成したポリシーをif-innovationフォルダに関連付けます。これにより、ポリシーがフォルダ配下の全リソースに適用されます。

動作確認

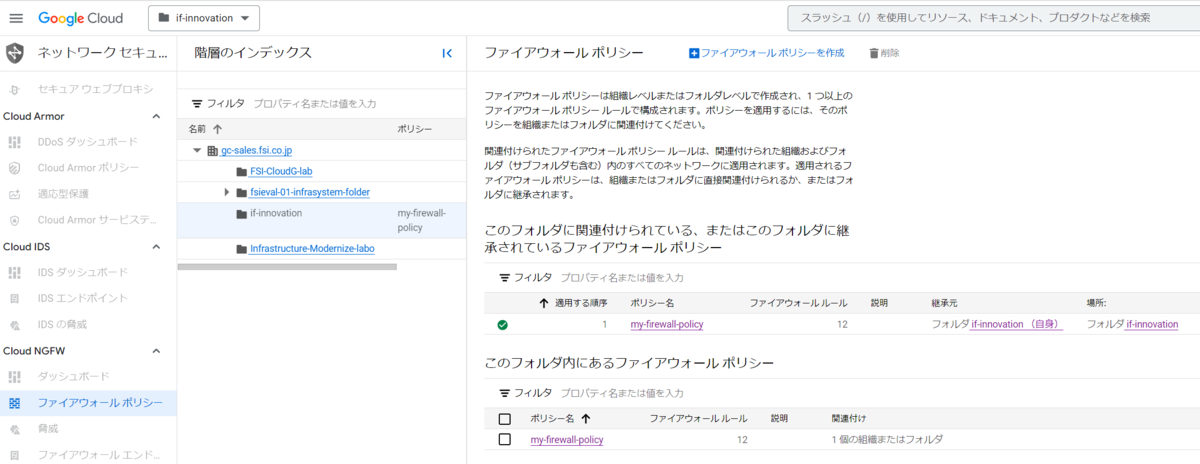

6.1 適用状態の確認

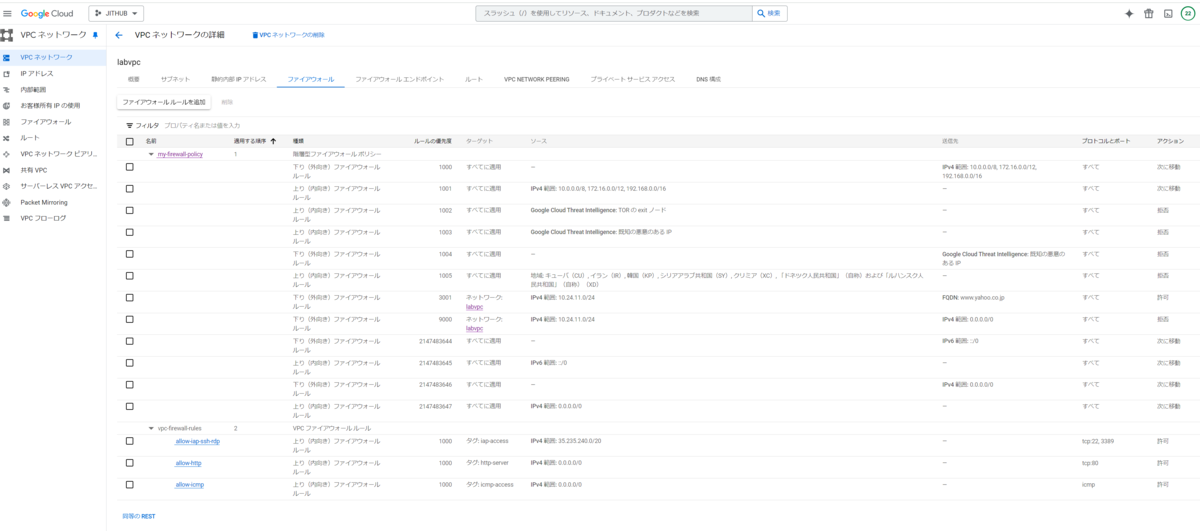

対象VPCのファイアウォール画面を見ると、ポリシーとルールの両方が表示され、ポリシーがより高い優先度で適用されていることがわかります。

6.2 ポリシー対象サブネットからの通信確認

ポリシーの送信元に指定したサブネット(10.24.11.0/24)内のVMからcurlコマンドで確認します。

www.yahoo.co.jpへの接続は成功します。

- [hisato@vm-tokyo-01 ~]$ curl -v https://www.yahoo.co.jp

- Trying 182.22.24.252:443...

- Connected to www.yahoo.co.jp (182.22.24.252) port 443 (#0)

- ...

- < HTTP/2 200

- ...

www.rakuten.co.jpなど、許可ルールで指定していない宛先への接続はタイムアウトで失敗します。

- [hisato@vm-tokyo-01 ~]$ curl -v https://www.rakuten.co.jp

- Trying 23.201.17.168:443...

- connect to 23.201.17.168 port 443 failed: Connection timed out

- ...

6.3 ポリシー対象外サブネットからの通信確認

ポリシーの対象外である別のサブネット(10.24.12.0/24)内のVMからは、www.rakuten.co.jpへ問題なく接続でき、ポリシーが意図通りに特定の送信元にのみ適用されていることが確認できます。

- [hisato@vm-tokyo-02 ~]$ curl -v https:/www.rakuten.co.jp

- Trying 23.201.17.168:443...

- Connected to www.rakuten.co.jp (23.201.17.168) port 443 (#0)

- ...

- < HTTP/2 200

- ...

まとめ

Google Cloudの階層型ファイアウォールポリシーは、組織全体のセキュリティガバナンスを強化するための強力なツールです。従来のVPCファイアウォールルールと適切に使い分けることで、一貫性のあるセキュリティを保ちつつ、各環境の要件にも柔軟に対応できる、堅牢で管理しやすいクラウド環境を構築できます。

富士ソフトでは、お客様のセキュリティ要件やガバナンスポリシーに基づいた、最適なGoogle Cloud環境の設計・構築をご支援しています。Cloud NGFWの導入や、ゼロトラストに基づいたネットワークセキュリティの実現など、高度なセキュリティ対策でお困りの際は、ぜひお気軽にご相談ください。